Ответ:

Содержание:

Введение

Этот пример демонстрирует настройку IPSec тоннелей между маршрутизаторами Cisco и DFL-100.

Используемые технологии: "

- Протоколы ESP

- Алгоритмы шифрования des и 3des

- Аутентификация с использованием pre-shared key

- Конфигурирование политики isakmp и crypto map

Конфигурирование

Примечание: тестирование данной схемы проводилось в условиях лаборатории. В начале работы все устройства имели конфигурацию по умолчанию. Если у Вас работающая сеть, убедитесь, что Вы представляете всю потенциальную угрозу ее работоспособности от выполнения каждой команды

В этом разделе содержится информация о том, как настроить и использовать технологии, указанные выше. Более детальную информацию обо всех параметрах настройки IPSec на межсетевом экране DFL-100 можно получить в руководстве пользователя.

Диаграмма тестовой сети:

Файлы конфигураций:

Cisco

version 12.3

hostname cisco-1750

!--Задаем политику Internet Key Exchange (IKE) и preshared key

!--для соседа по тоннелю

!-Политика IKE для тоннеля

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 1

!-Ключи для соседа: здесь привязываем ключ к тому параметру, который будет указан в !! поле Negotiation ID для DFL-100

crypto isakmp key 123456 hostname DFL-100

!

!!---Задаем параметры IPSec

!!---Они включают в себя соседей по тоннелю, типы протоколов,

!!---криптографические алгоритмы и описание трафика

crypto ipsec transform-set SAMPLE_SET esp-3des

crypto map DFL-100 10 ipsec-isakmp

description Description of the crypto map statement policy

set peer 192.168.100.201

set security-association lifetime seconds 28800

set transform-set SAMPLE_SET

set pfs group2

match address 101

!

!

interface FastEthernet0/0

ip address 192.168.0.190 255.255.255.0

speed auto

full-duplex

!

interface Ethernet1/0

ip address 192.168.100.190 255.255.255.0

speed auto

full-duplex

!---Прилагаем crypto map на исходящий интерфейс тоннеля

crypto map DFL-100

!-Определяем трафик, который будет направляться в тоннель

access-list 101 permit ip 192.168.0.0 0.0.0.255 192.168.3.0 0.0.0.255

access-list 101 deny ip any any

line con 0

line aux 0

line vty 0 4

!

end

DFL-100

Версия ПО для DFL-100: тестировались 2.25.

Шаг 1. Настраиваем параметры IP на DFL-100

При помощи web-интерфейса настраиваем WAN (внешний IP) и LAN (внутренний IP) межсетевого экрана DFL-100.

Внутренний IP-адрес DFL-100 по умолчанию - 192.168.0.1, поэтому компьютеру, с которого конфигурируется устройство, нужно назначить IP- адрес типа 192.168.0.х

Логин по умолчанию - "admin" , пароль пустой.

Для того чтобы внести изменения в конфигурацию межсетевого экрана, после всех сделанных изменений на соответствующей странице web-интерфейса нужно нажать кнопку Apply.

На WAN интерфейсе настраиваем статический IP - адрес, маску подсети, шлюз по умолчанию.

На LAN интерфейсе настраиваем IP-адрес, соответствующий адресации, принятой в вашей сети. В данном случае IP - адрес будет 192.168.3.1

Проверить настройки можно на вкладке Device Status:

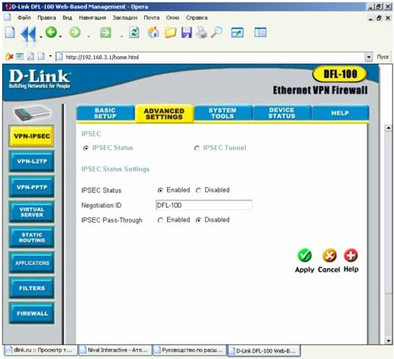

Шаг 2. Настраиваем IPSec на DFL-100.

В первую очередь, на вкладке Advanced Settings / VPN Settings /IPSec Status настраиваем статус IPSec. По умолчанию, IPSec включен. Далее, проверяем параметр Negotiation ID - значение этого параметра, в данном случае - при работе с маршрутизатором Cisco, будет использоваться на cisco для привязки ключа к имени устройства.

Т.е. следующая строка конфигурации cisco -

cisco-1750(config)#crypto isakmp key 123456 hostname DFL-100

соотносится с полем Negotiation ID.

Соответственно, на DFL-100 в у нас в поле Negotiation ID=DFL-100:

Далее, на вкладке Advanced Settings / VPN Settings / IPSec Tunnel Mode задаем настройки для конкретного тоннеля. За подробностями понимания всех этих настроек можно обратится к документации по IPSec - она широко представлена в Интернет.

В данном случае на этой вкладке, при работе с маршрутизатором Cisco, поле Negotiation ID носит информативный характер - можно указать любое значение.

Далее, параметр Remote Gateway IP - это IP-адрес WAN-интерфейса устройства, стоящего на другом конце тоннеля, т.е. 192.168.100.190

Параметр Remote IP Network - это внутренняя сеть LAN, подключенная к устройству, стоящему на другом конце тоннеля, т.е. 192.168.0.0

Параметр Remote IP Netmask - маска подсети для предыдущего пункта, т.е. 255.255.255.0

Все остальные параметры должны быть одинаковые на обоих устройствах, организующих IPSec соединение.

Примечание: Здесь выбор настроек определяется пользователем исходя из требований производительности или надежности. Приведенные ниже настройки даны в качестве примера. Вы также можете использовать другие комбинации - необходимое требование при этом одно: настройки должны быть идентичны на обоих устройствах, организующих IPSec тоннель!

Все, на этом конфигурирование устройств закончено

Проверка

Этот раздел содержит информацию о том, как проверить, корректно ли работает Ваша сеть.

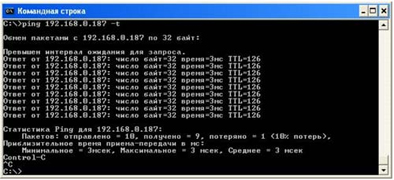

В качестве проверки можно использовать icmp запрос, посылаемый сквозь тоннель с конечного компьютера из одной подсети на конечный компьютер в другой подсети:

Тоннель устанавливается за несколько секунд и после этого пакеты icmp между сетями направляются именно по тоннелю IPsec.

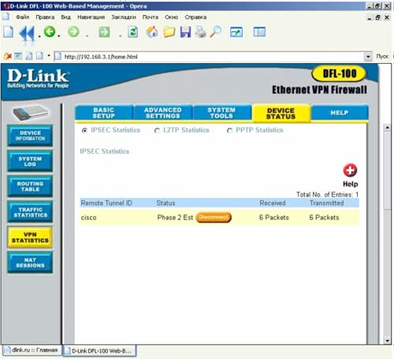

Отследить установку тоннеля IPSec на DFL-100, а также в случае необходимости терминировать тоннель можно на вкладке Device Status / VPN Statistics:

Состояние параметра Status "Phase 2 Est" показывает, что тоннель поднялся. Для того, чтобы его терминировать, нужно нажать на кнопку Disconnect.

Для проверки работоспособности используются следующие команды:

На маршрутизаторе Cisco:

- sh crypto isakmp sa - показывает все IKE SA

- sh crypto ipsec sa - все IPSec SA

Поиск ошибок

Для поиска ошибок используются следующие команды роутера Cisco:

- sh crypto ipsec transform-set - показывает все возможные transform-set (они должны совпадать на обеих сторонах тоннеля)

- sh crypto map - показывает все crypto map

Для более детального изучения причин некорректной работы могут использоваться команды debug роутера Cisco:

- debug crypto ipsec

- debug crypto isakmp

- debug crypto engine